Keystore di firma definito nella fruizione

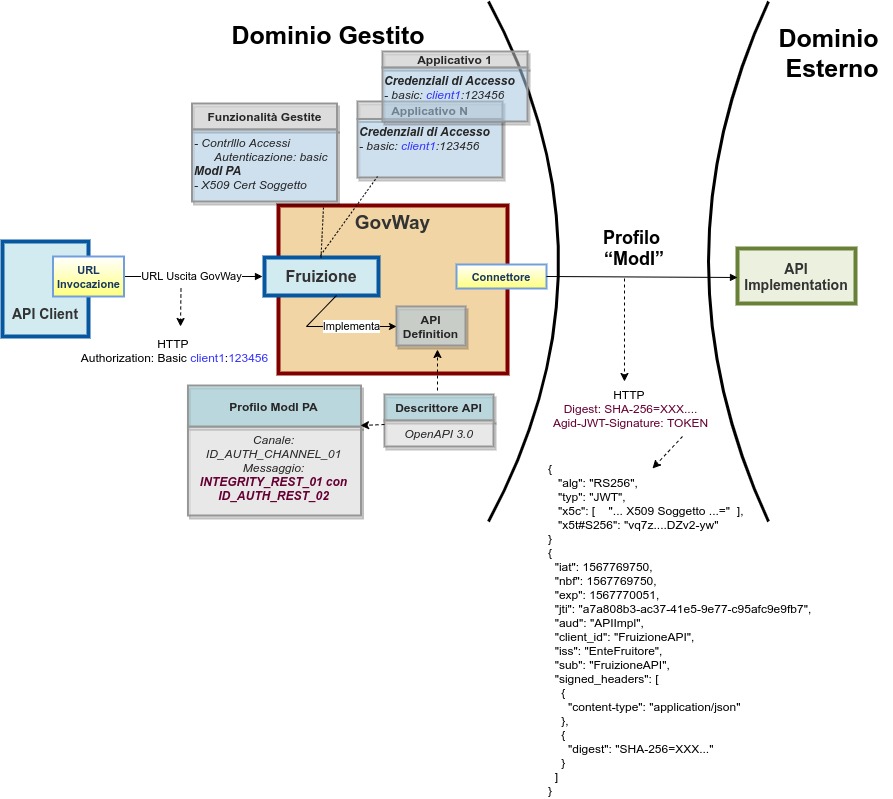

Nello scenario descritto in questa sezione il keystore di firma viene associato alla fruizione e consente quindi a tutti gli applicativi che indirizzano la fruizione di uscire verso il dominio esterno tramite un’unica identità rappresentata dal certificato presente nel keystore. Lo scenario è utilizzabile in quei contesti in cui l’Ente si presenta verso l’API fruita nel dominio esterno sempre tramite un’unica identità ma al suo interno applica un’autorizzazione puntuale identificando il singolo applicativo chiamante.

Fig. 272 Fruizione con Profilo di Interoperabilità “ModI”; keystore definito nella fruizione

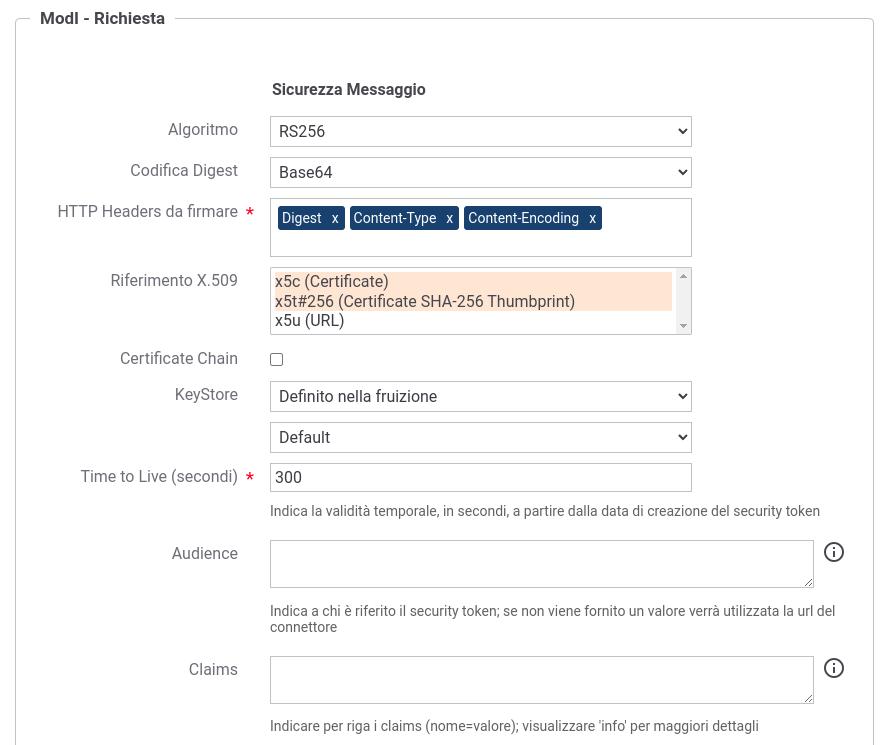

Per attuare la configurazione è necessario agire nella sezione «ModI - Richiesta»:

KeyStore: deve essere selezionata la voce “Definito nella fruizione” e successivamente vanno configurati i riferimenti al keystore da utilizzare per la firma:

utilizzando il keystore di default (riferimenti descritti in Chiavi di default per la firma dei token ModI) non vengono richiesti ulteriori parametri (Fig. 273);

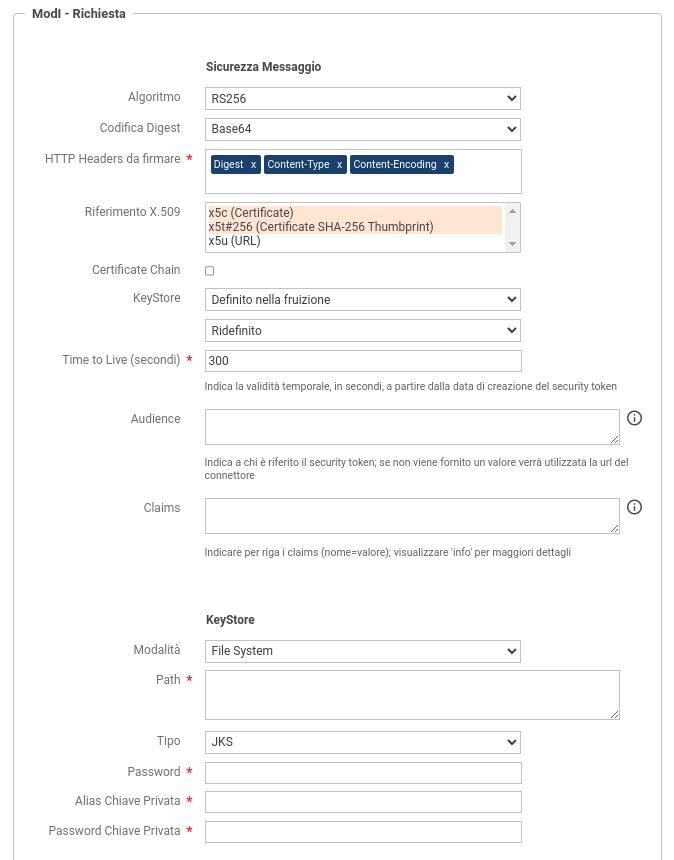

ridefinendo il keystore dovranno essere indicati i seguenti parametri (Fig. 274):

Modalità: il keystore può essere fornito tramite differenti modalità

“File System”: deve essere fornito il Path assoluto su file system del keystore;

“Archivio”: viene effettuato l’upload del keystore;

“HSM”: consente di selezionare uno dei tipi di keystore PKCS11 registrati (”Device PKCS11”);

Tipo: il formato del keystore (jks, pkcs12, tipi di keystore PKCS11 registrati);

Password: la password per l’accesso al keystore;

Alias Chiave Privata: l’alias con cui è riferita la chiave privata nel keystore;

Password Chiave Privata: la password della chiave privata

Fig. 273 Configurazione fruizione “ModI” con keystore di default configurato nella fruizione

Fig. 274 Configurazione fruizione “ModI” con keystore ridefinito nella fruizione

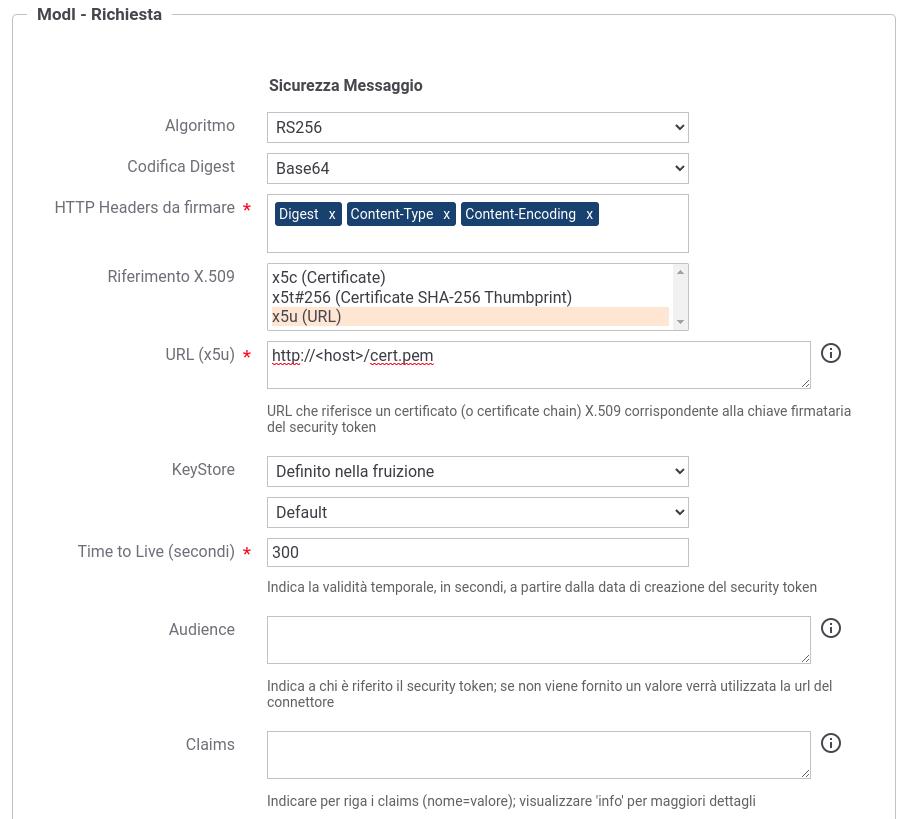

Per API REST in cui è stata selezionata la voce “Riferimento X.509” nella sezione «ModI - Richiesta» dovrà essere obbligatoriamente anche indicata anche la URL che riferisce un certificato (o certificate chain) X.509 corrispondente alla chiave firmataria del security token (Fig. 275). La url indicata verrà inserita nel token di sicurezza all’interno del claim «x5u».

Fig. 275 Configurazione fruizione “ModI” con keystore configurato nella fruizione; url del claim “x5u”

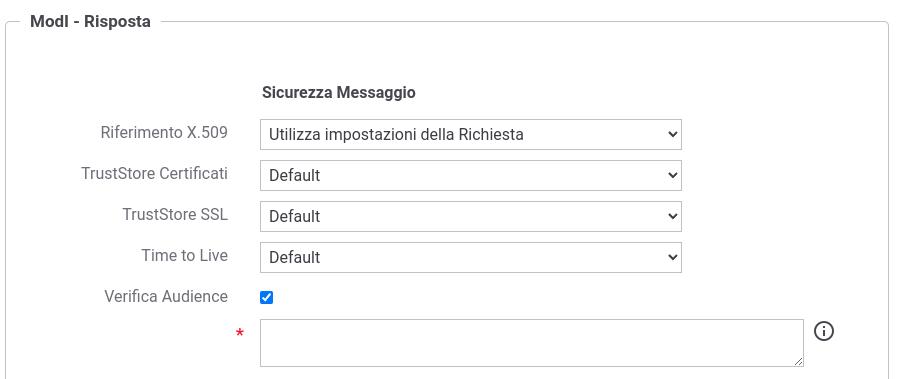

Nella sezione «ModI - Risposta» se viene abilitata la “Verifica Audience” nel token di sicurezza della risposta deve essere obbligatoriamente indicato il valore atteso (Fig. 276).

Fig. 276 Configurazione fruizione “ModI” con verifica dell’audience atteso nella risposta